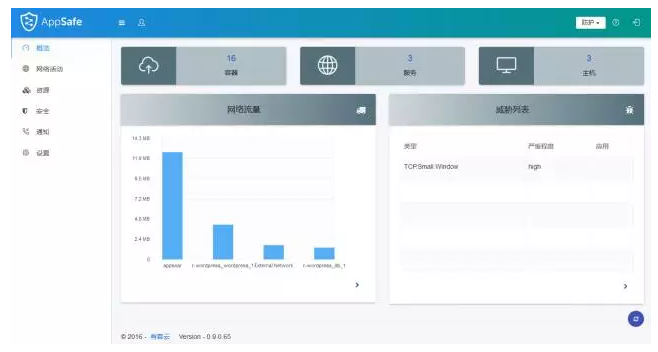

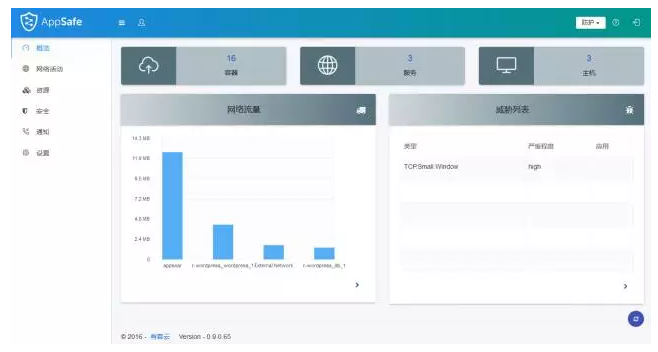

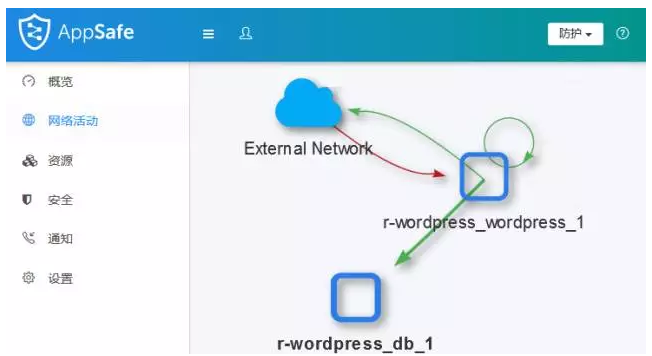

AppSafe概览

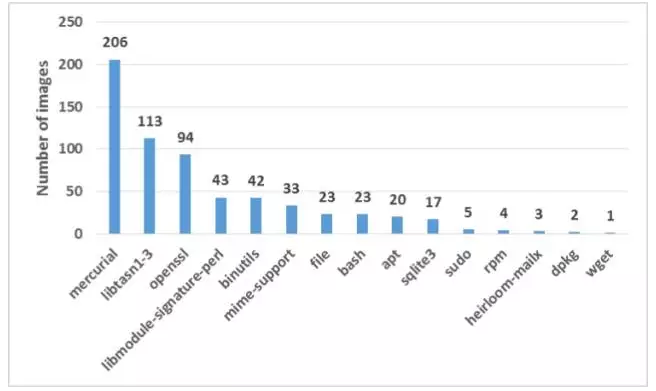

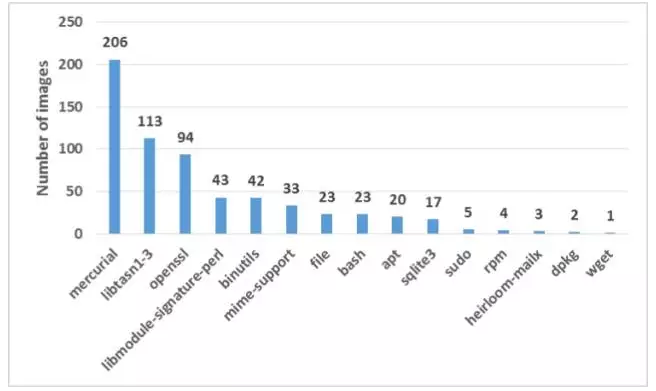

什么是容器安全?有说法是不会对主机及其他容器造成影响的,也有说法是容器整个生命周期安全的,总而言之,容器安全并非仅仅是容器,而是包含了多方面关系的系统的问题,也就是说,在容器安全问题的考虑中, 容器的镜像安全及容器运行时的安全防护尤为重要。

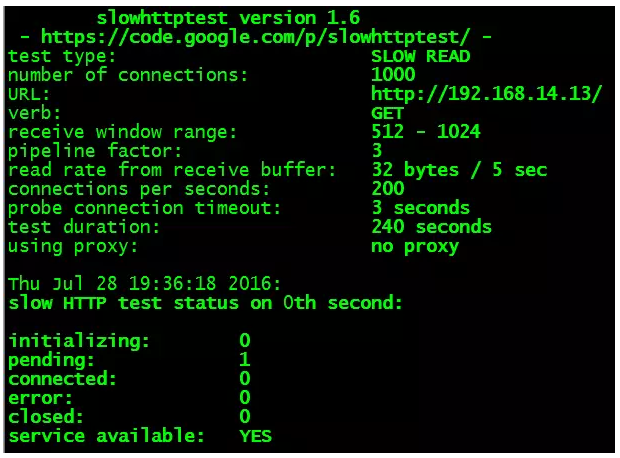

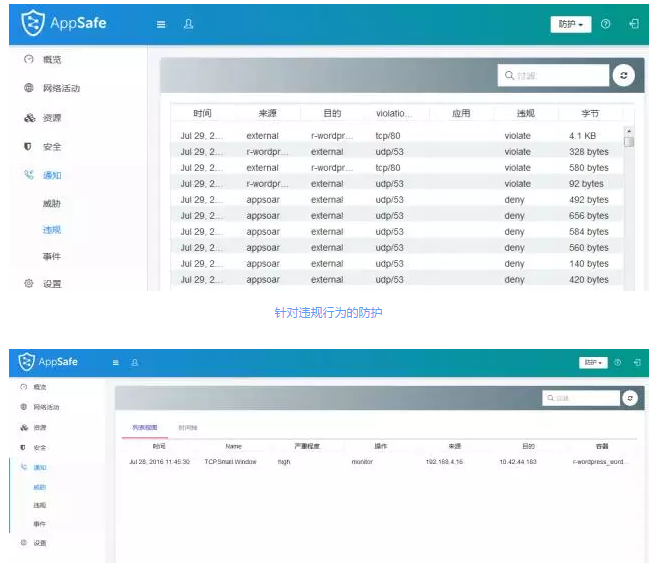

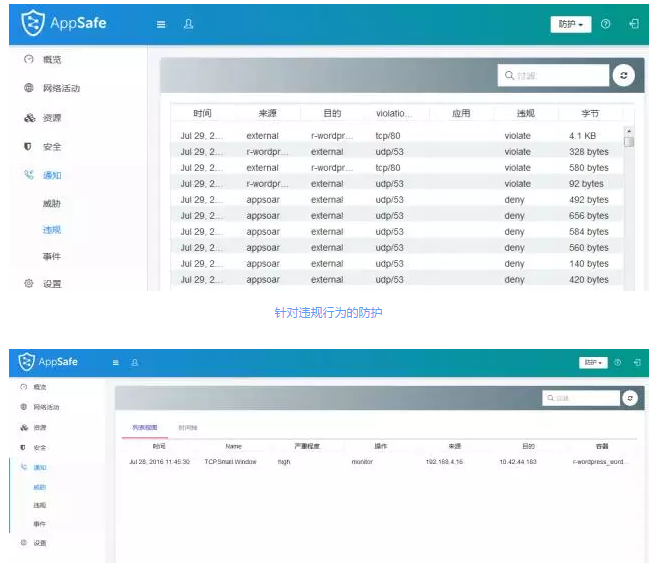

安全策略

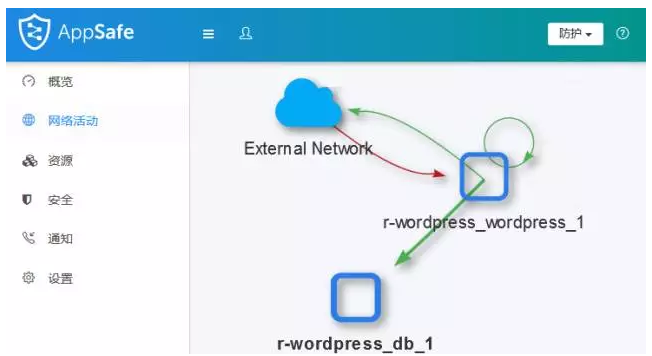

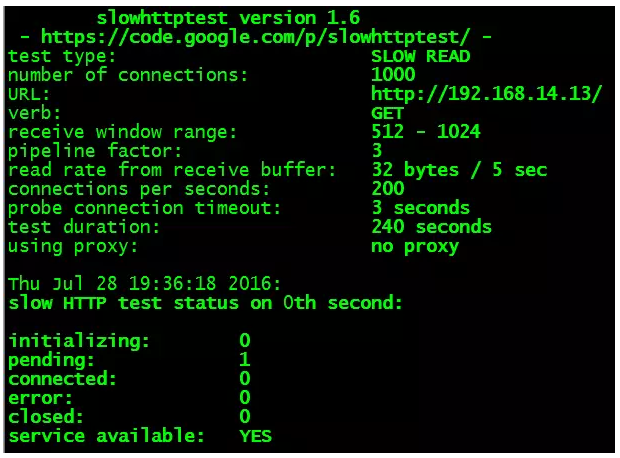

威胁事件

AppSafe概览

什么是容器安全?有说法是不会对主机及其他容器造成影响的,也有说法是容器整个生命周期安全的,总而言之,容器安全并非仅仅是容器,而是包含了多方面关系的系统的问题,也就是说,在容器安全问题的考虑中, 容器的镜像安全及容器运行时的安全防护尤为重要。

安全策略

威胁事件

评论前必须登录!

注册